NoScript Security Suite door Giorgio Maone

De beste beveiliging die u in een webbrowser kunt krijgen! Sta alleen actieve inhoud toe van websites die u vertrouwt en bescherm uzelf tegen XSS- en Clickjacking-aanvallen, ‘Spectre’, ‘Meltdown’ en andere JavaScript-exploits.

U hebt Firefox nodig om deze extensie te gebruiken

Metagegevens van extensie

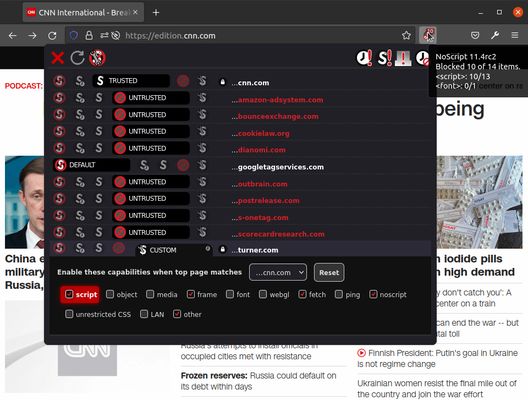

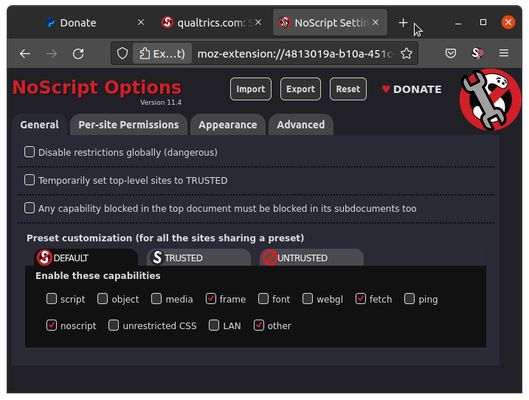

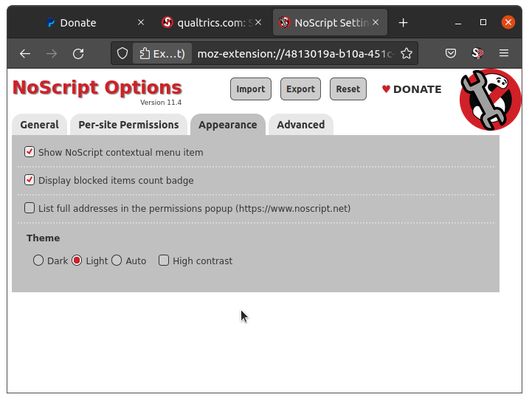

Schermafbeeldingen

Over deze extensie

BELANGRIJK

Een basale Handleiding voor NoScript 10

Nog steeds in verwarring door de nieuwe UI van NoScript 10?

Bekijk deze door gebruikers aangeleverde beknopte handleiding voor NoScript 10

en deze vergelijking tussen NoScript 10 ‘Quantum’ en NoScript 5 ‘Classic’ (of ‘Verouderd’).

Als winnaar van de ‘PC World World Class Award’ en gebundeld met de Tor-browser biedt NoScript de best beschikbare bescherming op het web.

Het zorgt ervoor dat JavaScript, Flash, Java en andere uitvoerbare inhoud alleen wordt uitgevoerd vanaf vertrouwde domeinen van uw keuze, zoals uw website voor thuisbankieren, zodat op afstand te misbruiken kwetsbaarheden, waaronder Spectre en Meltdown, worden verminderd.

Het beschermt uw ‘vertrouwensgrenzen’ tegen cross-site-scripting-aanvallen (XSS), cross-zone-DNS-rebinding / CSRF-aanvallen (routerhacking) en Clickjacking-pogingen, dankzij de unieke ClearClick-technologie ervan.

Een dergelijke preventieve benadering voorkomt exploitatie van beveiligingskwetsbaarheden (bekende en zelfs onbekende!) zonder verlies van functionaliteit waar dat nodig is.

Experts zijn het ermee eens: Firefox is echt veiliger met NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Een basale Handleiding voor NoScript 10

Nog steeds in verwarring door de nieuwe UI van NoScript 10?

Bekijk deze door gebruikers aangeleverde beknopte handleiding voor NoScript 10

en deze vergelijking tussen NoScript 10 ‘Quantum’ en NoScript 5 ‘Classic’ (of ‘Verouderd’).

Als winnaar van de ‘PC World World Class Award’ en gebundeld met de Tor-browser biedt NoScript de best beschikbare bescherming op het web.

Het zorgt ervoor dat JavaScript, Flash, Java en andere uitvoerbare inhoud alleen wordt uitgevoerd vanaf vertrouwde domeinen van uw keuze, zoals uw website voor thuisbankieren, zodat op afstand te misbruiken kwetsbaarheden, waaronder Spectre en Meltdown, worden verminderd.

Het beschermt uw ‘vertrouwensgrenzen’ tegen cross-site-scripting-aanvallen (XSS), cross-zone-DNS-rebinding / CSRF-aanvallen (routerhacking) en Clickjacking-pogingen, dankzij de unieke ClearClick-technologie ervan.

Een dergelijke preventieve benadering voorkomt exploitatie van beveiligingskwetsbaarheden (bekende en zelfs onbekende!) zonder verlies van functionaliteit waar dat nodig is.

Experts zijn het ermee eens: Firefox is echt veiliger met NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Security issues affecting Firefox or the Tor Browser which can be fixed by a NoScript update are guaranteed to be addressed within 24 hours. This sometimes requires many updates to be issued in a short timespan, and when this happens you may notice NoScript UI's asking to "reload this page in order to operate properly". This is normal on "live" updates, and it just means the UI is out of sync with the page content, but there's no need to worry as all the restrictions to scripts and active content are still in place.

Uw ervaring waarderen

Deze ontwikkelaar steunen

De ontwikkelaar van deze extensie vraagt uw steun voor verdere ontwikkeling door middel van een kleine bijdrage.

Toestemmingen en gegevensMeer info

Vereiste machtigingen:

- Browsertabbladen benaderen

- Browseractiviteit tijdens navigeren benaderen

- Uw gegevens voor alle websites benaderen

Meer informatie

- Add-on-koppelingen

- Versie

- 13.0.8

- Grootte

- 969,87 KB

- Laatst bijgewerkt

- één maand geleden (20 mei 2025)

- Verwante categorieën

- Licentie

- Alleen GNU General Public License v2.0

- Privacybeleid

- Het privacybeleid voor deze add-on lezen

- Versiegeschiedenis

- Labels

Toevoegen aan collectie

Uitgaveopmerkingen voor 13.0.8

v 13.0.8

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

Meer extensies van Giorgio Maone

- Er zijn nog geen waarderingen

- Er zijn nog geen waarderingen

- Er zijn nog geen waarderingen

- Er zijn nog geen waarderingen

- Er zijn nog geen waarderingen

- Er zijn nog geen waarderingen