NoScript Security Suite di Giorgio Maone

Disponibile in Firefox per AndroidDisponibile in Firefox per Android

La massima sicurezza che puoi ottenere in un browser web! Consenti ai contenuti attivi di essere eseguiti solo dai siti di cui ti fidi e proteggiti dagli attacchi XSS e Clickjacking, "Spectre", "Meltdown" e altri exploit JavaScript.

Devi utilizzare Firefox per poter installare questa estensione

Metadati estensione

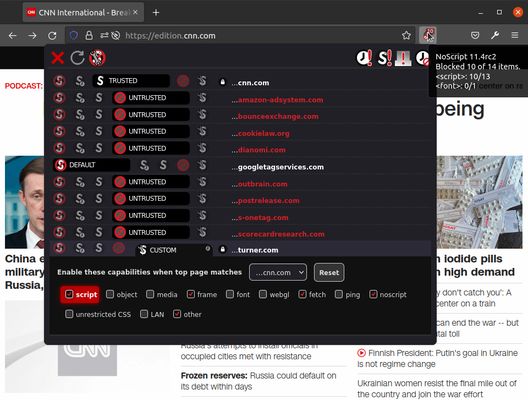

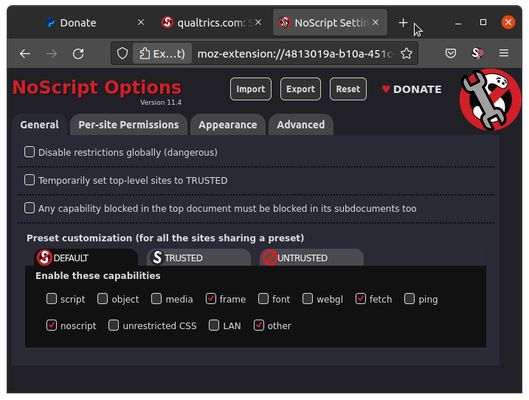

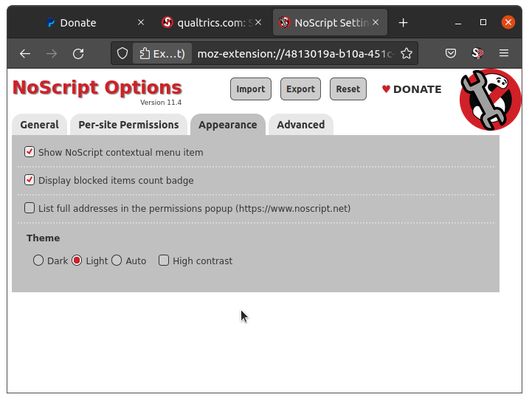

Screenshot

Informazioni sull’estensione

IMPORTANTE

Guida di base a NoScript 10

Ancora confuso dalla nuova interfaccia di NoScript 10?

Leggi qui i contributi degli utenti di NoScript 10.

e una comparazione tra NoScript 10 "Quantum" vs NoScript 5 "Classic" (o "Legacy").

Vincitore del premio "PC World World Class Award" ed incorporato nel browser Tor, NoScript ti offre la migliore protezione possibile per il web.

Attiva JavaScript, Flash, Java e altri eseguibili solo sui domini fidati scelti da te, ad esempio il sito della tua banca, riducendo le possibili conseguenze di vulnerabilità, inclusi Spectre e Meltdown.

Protegge la tua rete dagli attacchi cross-site scripting (XSS), cross-zone DNS rebinding / attacchi CSRF (intrusione nel router) e tentativi di Clickjacking, grazie alla sua tecnologia unica ClearClick.

Con un approccio proattivo previene lo sfruttamento di vulnerabilità di sicurezza (conosciute e ancora sconosciute!) senza perdere le funzionalità necessarie.

Gli esperti sono d'accordo: Firefox è veramente più sicuro con NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Guida di base a NoScript 10

Ancora confuso dalla nuova interfaccia di NoScript 10?

Leggi qui i contributi degli utenti di NoScript 10.

e una comparazione tra NoScript 10 "Quantum" vs NoScript 5 "Classic" (o "Legacy").

Vincitore del premio "PC World World Class Award" ed incorporato nel browser Tor, NoScript ti offre la migliore protezione possibile per il web.

Attiva JavaScript, Flash, Java e altri eseguibili solo sui domini fidati scelti da te, ad esempio il sito della tua banca, riducendo le possibili conseguenze di vulnerabilità, inclusi Spectre e Meltdown.

Protegge la tua rete dagli attacchi cross-site scripting (XSS), cross-zone DNS rebinding / attacchi CSRF (intrusione nel router) e tentativi di Clickjacking, grazie alla sua tecnologia unica ClearClick.

Con un approccio proattivo previene lo sfruttamento di vulnerabilità di sicurezza (conosciute e ancora sconosciute!) senza perdere le funzionalità necessarie.

Gli esperti sono d'accordo: Firefox è veramente più sicuro con NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Security issues affecting Firefox or the Tor Browser which can be fixed by a NoScript update are guaranteed to be addressed within 24 hours. This sometimes requires many updates to be issued in a short timespan, and when this happens you may notice NoScript UI's asking to "reload this page in order to operate properly". This is normal on "live" updates, and it just means the UI is out of sync with the page content, but there's no need to worry as all the restrictions to scripts and active content are still in place.

Valuta la tua esperienza utente

Sostieni lo sviluppatore

Sostieni il mantenimento e l’aggiornamento di questa estensione con una piccola donazione allo sviluppatore.

Permessi e datiUlteriori informazioni

Permessi obbligatori:

- Accedere alle schede

- Accedere alle attività durante la navigazione

- Accedere ai dati di tutti i siti web

Ulteriori informazioni

- Link componente aggiuntivo

- Versione

- 13.0.8

- Dimensione

- 969,87 kB

- Ultimo aggiornamento

- un mese fa (20 mag 2025)

- Categorie correlate

- Licenza

- Solo GNU General Public License v2.0

- Informativa sulla privacy

- Consulta l’informativa sulla privacy per questo componente aggiuntivo

- Cronologia versioni

- Etichette

Aggiungi alla raccolta

Note di versione per la versione 13.0.8

v 13.0.8

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

Altre estensioni di Giorgio Maone

- Non ci sono ancora valutazioni

- Non ci sono ancora valutazioni

- Non ci sono ancora valutazioni

- Non ci sono ancora valutazioni

- Non ci sono ancora valutazioni

- Non ci sono ancora valutazioni