NoScript Security Suite par Giorgio Maone

La meilleure sécurité possible pour un navigateur web ! Ce module autorise le contenu actif des sites auxquels vous faites confiance et protège des attaques par XSS et détournement de clic, « Spectre », « Meltdown » et d’autres failles JavaScript.

Vous avez besoin de Firefox pour utiliser cette extension

Métadonnées de l’extension

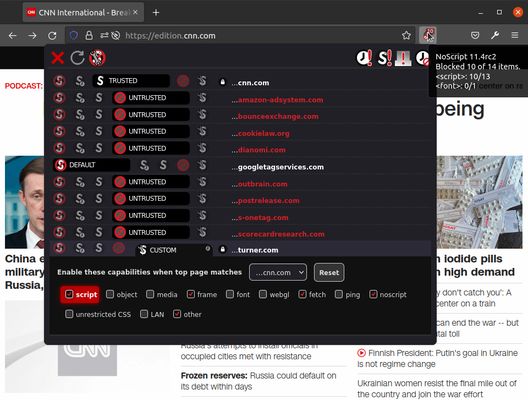

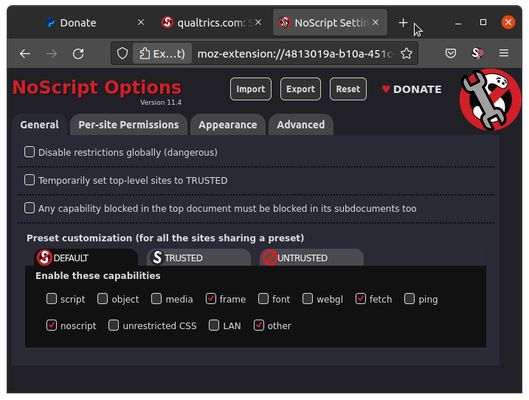

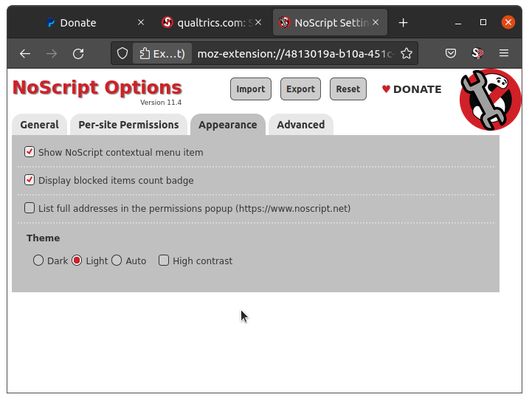

Captures d’écran

À propos de cette extension

IMPORTANT

Un Guide élémentaire pour NoScript 10 (en anglais)

Confus avec la nouvelle interface graphique de NoScript 10 ?

Consultez cette introduction à NoScript 10, contribution d’un utilisateur (en anglais)

et cette comparaison entre NoScript 10 « Quantum » et NoScript 5 « Classic » (ou « Legacy ») (en anglais).

Lauréat du « World Class Award » décerné par PC World et fourni avec le navigateur Tor, NoScript vous offre la meilleure protection disponible pour le Web.

Il autorise le contenu actif JavaScript, Flash, Java et autres à ne s’exécuter que sur les domaines de confiance de votre choix, par exemple le site de votre banque, réduisant le risque d’exploitation à distance de vulnérabilités comme Spectre et Meltdown.

Il protège vos zones de confiance contre les attaques par cross-site scripting (XSS), DNS rebinding / attaque CSRF (Cross Site Request Forgery) (piratage de routeur) et les tentatives de détournement de clic (Clickjacking) grâce à sa propre technologie ClearClick.

Cette approche préventive empêche l’exploitation des failles de sécurité (connues mais aussi inconnues) sans perte de fonctionnalités là où vous en avez besoin. Les experts en conviendront : Firefox est réellement plus sûr avec NoScript ;-)

FAQ : https://noscript.net/faq (en anglais)

Forum : https://noscript.net/forum (en anglais)

Un Guide élémentaire pour NoScript 10 (en anglais)

Confus avec la nouvelle interface graphique de NoScript 10 ?

Consultez cette introduction à NoScript 10, contribution d’un utilisateur (en anglais)

et cette comparaison entre NoScript 10 « Quantum » et NoScript 5 « Classic » (ou « Legacy ») (en anglais).

Lauréat du « World Class Award » décerné par PC World et fourni avec le navigateur Tor, NoScript vous offre la meilleure protection disponible pour le Web.

Il autorise le contenu actif JavaScript, Flash, Java et autres à ne s’exécuter que sur les domaines de confiance de votre choix, par exemple le site de votre banque, réduisant le risque d’exploitation à distance de vulnérabilités comme Spectre et Meltdown.

Il protège vos zones de confiance contre les attaques par cross-site scripting (XSS), DNS rebinding / attaque CSRF (Cross Site Request Forgery) (piratage de routeur) et les tentatives de détournement de clic (Clickjacking) grâce à sa propre technologie ClearClick.

Cette approche préventive empêche l’exploitation des failles de sécurité (connues mais aussi inconnues) sans perte de fonctionnalités là où vous en avez besoin. Les experts en conviendront : Firefox est réellement plus sûr avec NoScript ;-)

FAQ : https://noscript.net/faq (en anglais)

Forum : https://noscript.net/forum (en anglais)

Security issues affecting Firefox or the Tor Browser which can be fixed by a NoScript update are guaranteed to be addressed within 24 hours. This sometimes requires many updates to be issued in a short timespan, and when this happens you may notice NoScript UI's asking to "reload this page in order to operate properly". This is normal on "live" updates, and it just means the UI is out of sync with the page content, but there's no need to worry as all the restrictions to scripts and active content are still in place.

Évaluez votre expérience

Soutenir ce développeur

Le développeur de cette extension demande que vous l’aidiez à assurer la poursuite de son développement en lui versant une petite contribution.

Autorisations et donnéesEn savoir plus

Autorisations nécessaires :

- Accéder aux onglets du navigateur

- Accéder à l’activité du navigateur pendant la navigation

- Accéder à vos données pour tous les sites web

Plus d’informations

- Liens du module

- Version

- 13.0.8

- Taille

- 969,87 Ko

- Dernière mise à jour

- il y a un mois (20 mai 2025)

- Catégories associées

- Licence

- GNU General Public License v2.0 uniquement

- Politique de confidentialité

- Lire la politique de confidentialité de ce module

- Historique des versions

- Étiquettes

Ajouter à la collection

Notes de version pour la version 13.0.8

v 13.0.8

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

x Reduce annoyances and false positives from sidebar content

detection (issue #444)

x Fix automatic top level trust conflict with existing

contextual policies (issue #441)

Plus de modules créés par Giorgio Maone

- Il n’y a aucune note pour l’instant

- Il n’y a aucune note pour l’instant

- Il n’y a aucune note pour l’instant

- Il n’y a aucune note pour l’instant

- Il n’y a aucune note pour l’instant

- Il n’y a aucune note pour l’instant